Викладаю відео та слайди мого виступу “Threat Modeling Gamification” (in English) на зустрічі OWASP Kyiv минулої суботи. У доповіді йдеться про те, як команда BSG здійснює моделювання загроз в проєктах з тестування безпеки програмного забезпечення. В пентестах програмних додатків є одна велика проблема: показати клієнту, що була зроблена вся можлива робота, а не лише те, про що OWASP не забув написати у відповідному стандарті. Наш підхід цю проблему розв’язує і досить оптимально.

Тест-драйв виявився успішним, з аудиторії поступили цікаві питання, і я вже доповнив слайди відповідями на них. Наступний раз цей матеріал презентуватиму на якійсь конференції, але ще не вирішив куди саме подам заявку.

Моделювання загроз це, напевно, єдина справді необхідна практика в процесі безпечної розробки програм. Без цього етапу немає звідки взятися вимогам безпеки, а тому й імплементувати їх ніхто не стане, й тестувати також. Але на жаль займаються моделюванням загроз одиничні, дуже зрілі команди розробки, і в цьому, я думаю, основна причина того, що навколо нас так багато дірявого програмного забезпечення.

Threat modeling gamification for fun, profit, and world domination from Vlad Styran

Дякую команді OWASP Kyiv за організацію. Для мене це був перший мітап київського відділення, в підготовці якого я не брав жодної участі. Дуже приємно спостерігати, як створене тобою стає самостійним та успішним без твоєї допомоги.

Окрема подяка моїм колегам: Сергій Короленко, Толік Березюк та Аня Жмурко оновили колоду карт Elevation of Privilege та помістили в неї актуальні загрози програмних додатків. Причому зробили це в рекордні терміни, дуже дякую. Бо грати в оригінальні карти від Microsoft деколи буває смішно: вони досить архаїчні та часто вимагають неабиякої креативності у застосуванні загроз з дев’яностих до сучасних технологій.

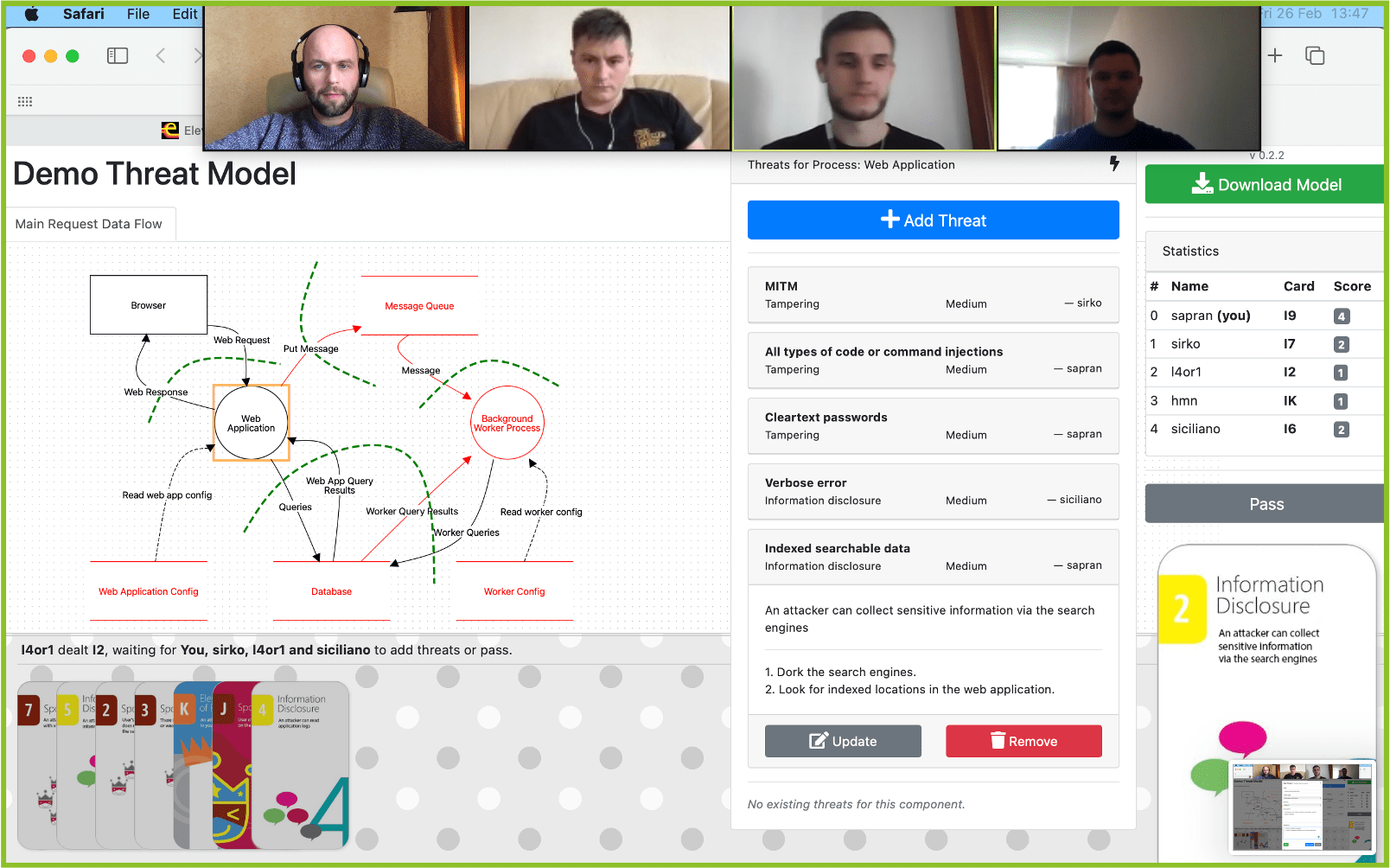

OWASP Threat Dragon

Під час виступу я анонсував воркшоп на аналогічну тему, і щойно на нього назбирається достатньо учасників, я із задоволенням його запланую та проведу. Ось посилання на реєстрацію: http://bit.ly/threatmodelingworkshop. Під час воркшопу я нагадаю учасникам, як користуватися OWASP Threat Dragon, а далі ми просто пограємо. Тому що саме ігровий підхід до моделювання загроз робить його менш нудним та довготривалим, ніж звичайні сесії Threat Modeling.